La evolución de la seguridad gestionada, desde la perspectiva de un proveedor de MDR – Es una sopa de letras

Por: Bruce Johnson | Director de Seguridad Empresarial

Llevo un tiempo en el mundo de la informática. Llevo tanto tiempo que debería haber una canción de los Stones sobre mí. Llevo décadas en esto y he vivido la evolución de las plataformas de ejecución que han aportado soluciones innovadoras para mejorar las “inhabilidades”. Pero ha sido una rareza ver los avances en seguridad construidos mano a mano de esas mejoras en la plataforma principal. Así fue con el cliente/servidor, y así es ahora con los microservicios, la nube y las plataformas móviles.

El reto ahora es exponencialmente más complejo que cuando yo era un pequeño nerd. En este momento, el reto de la seguridad es tan variado, dinámico y eficaz que nuestra superficie de amenazas parece una colcha cosida por Edward Manos de Tijera. Nuestro enfoque de la seguridad debe adaptarse rápidamente, y tiene que empezar con la suposición de que los hackers están dentro de la casa utilizando herramientas que no están en las listas de amenazas estándar.

Lo único que se propaga tan rápido como las amenazas son los acrónimos. De FW a NGFW, o de IDS a IPS, de MSSP a [N|M|E|X]DR, la sopa de letras de los acrónimos de seguridad no deja de expandirse. En lugar de centrarse en la terminología, TekStream ideó hace varios años una medida sencilla y eficaz de la madurez de seguridad de los clientes basada en tres dimensiones: Visibilidad, Fidelidad y Automatización. Consideramos que estas son las principales medidas que diferencian la eficacia del rendimiento de los SOC modernos. Estas medidas se han mantenido a lo largo de la evolución del entorno y sirven para simplificar la evaluación y la aplicación de tecnologías y dispositivos en el ámbito de la seguridad en todas las capas y soluciones de seguridad. Se puede observar cualquier solución de seguridad y trazar su evolución siguiendo estas líneas:

- – La visibilidad es esencialmente un campo de visión en expansión de las fuentes de amenazas internas y externas, fuentes de datos, alimentación de dispositivos, socios e inteligencia.

- – La fidelidad es una medida del grado de precisión en la identificación de amenazas. Cada herramienta tiene una capa de ML que evoluciona a partir de desviaciones estándar simplistas para identificar valores atípicos. El grado de precisión depende de los resultados empíricos, fácilmente medibles. La búsqueda de la reducción del ruido nunca termina. La fidelidad de los datos en ciberseguridad se perfecciona cuando no se tienen falsos positivos… y que los que no tienen falsos positivos tiren la primera piedra.

- – La automatización es un continuo que va desde la detección manual hasta la prevención totalmente automatizada. La automatización nunca deja de crecer a medida que interactuamos con una variedad cada vez mayor de herramientas a través de las capas de seguridad y descubrimos nuevos indicadores de compromiso (IOC) que determinan la malignidad o la falta de ella. Una solución de seguridad estática es una falsa sensación de seguridad, y la gente tiende a subestimar el cuidado y la alimentación. La prevención parece ser la tendencia desde los registros de orquestación centrados en la seguridad para los microservicios hasta las tecnologías XDR (Detección y Respuesta Extendida) que bloquean el movimiento lateral. Las herramientas de gestión de información y eventos de seguridad (SIEM) están adoptando herramientas integradas de orquestación, automatización y respuesta de seguridad (SOAR) para pasar a un proceso de seguridad de bucle cerrado. Detectar una amenaza está bien, pero refleja la analogía que diferencia a un consultor dental de un dentista.

Utilizando estas medidas, resulta fácil evaluar o categorizar las soluciones en las siguientes áreas:

- – Los Sistemas de Detección de Intrusiones (IDS) evolucionaron hacia los Sistemas de Prevención de Intrusiones (IPS) o Sistemas de Prevención de Detección de Intrusiones (IDPS), aumentando la fidelidad y la automatización.

- – Las soluciones de Detección y Respuesta a la Red (NDR) (originalmente Análisis de Tráfico de Red) están evolucionando para incluir una mayor fidelidad y automatización. La fuerza del análisis de los patrones de tráfico norte/sur y este/oeste es inherente a las soluciones. Los modelos ML para identificar los valores atípicos en términos de patrones de tráfico de red están mejorando y existe una automatización limitada para interactuar con los dispositivos de la red o las alertas de superficie en respuesta a las amenazas identificadas. La automatización de cualquier capa específica de las soluciones de seguridad parece estar limitada a la visibilidad inherente a ese dominio, por lo que, fuera de las soluciones SIEM/SOAR empresariales, la automatización rara vez es completa.

- – Las soluciones de detección y respuesta de puntos finales (EDR) hacen exactamente lo que describen: Detectan y responden a las amenazas contra los puntos finales. Proporcionan un alto grado de detección, automatización, respuesta a las amenazas y prevención de las mismas en los puntos finales gestionados. Se han ampliado para incluir una mayor visibilidad de las capas que soportan los puntos finales para incluir LDAP, autenticación, antivirus, etc. A menudo incorporan opcionalmente soluciones de servicios gestionados o servicios de detección y respuesta gestionados (MDR) que cubren esos puntos finales. Las soluciones SIEM son la base de algunas de estas soluciones y su alcance se está ampliando para cubrir cada vez más la superficie de las amenazas.

- – La detección y respuesta ampliada (XDR) es una oferta de servicios de ciberseguridad en auge y constituye un paso evolutivo para ampliar la detección y respuesta más allá de los puntos finales y las soluciones SIEM/SOAR. Gartner lo define como “una herramienta de detección de amenazas de seguridad y respuesta a incidentes basada en SaaS y específica para cada proveedor que integra de forma nativa múltiples productos de seguridad en un sistema de operaciones de seguridad cohesivo”. Promueve un enfoque de proveedor unificado e integrado de forma nativa. La XDR hace hincapié en la contención, la corrección y la reparación en toda la infraestructura de seguridad. Limita el acceso a partes de la red, revoca credenciales, restringe el uso de aplicaciones basadas en la nube, elimina mensajes de las bandejas de entrada, etc. Pero, como no hay limitaciones para que las herramientas SOAR empresariales realicen estos mismos tipos de pasos de automatización, las distinciones son a menudo amorfas. Las soluciones XDR proporcionan una mayor fidelidad con limitaciones de visibilidad, mientras que los SIEMS empresariales proporcionan una visibilidad más amplia con la necesidad de mejorar la fidelidad. La XDR parece estar ampliando la automatización para abarcar los puntos finales, lo que nos parece una extensión esencial para una solución SIEM/SOAR pura.

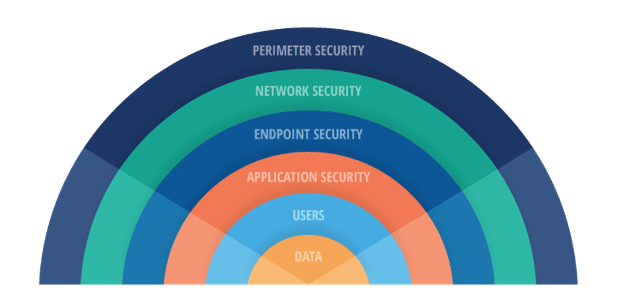

Los proveedores de servicios de seguridad gestionados (MSSP) se están transformando en proveedores de detección y respuesta gestionadas (MDR), en gran medida mediante la ampliación de la automatización (convirtiéndose en una respuesta proactiva en lugar de reactiva/prescriptiva). Por supuesto, como estamos en el juego de MDR, en realidad nos expandimos a lo largo de las tres dimensiones de madurez. Comenzamos nuestro viaje de seguridad con las soluciones de Splunk. Las soluciones de seguridad de Splunk siguen siendo las únicas capaces de proporcionar visibilidad a nivel empresarial y correlación/orquestación en toda la superficie de amenazas, resolviendo el proceso de seguridad de la silla giratoria. La inclusión de SOAR ha elevado nuestra capacidad de automatizar las tareas que requieren tiempo y proporcionar flujos de trabajo de triaje y respuestas más elegantes. Todavía hay espacio para crecer en este mundo, ya que hay una capacidad limitada para prevenir intrusiones sin poseer puntos finales o dispositivos de red. El aumento de esta plataforma con una solución EDR superior cubre eficazmente algunas de las respuestas a las amenazas más críticas que protegen las capas de seguridad principales (1-4) – véase el diagrama siguiente. Estas capas están recibiendo más atención a la luz de las amenazas a la cadena de suministro y los puntos de entrada de terceros comprometidos. Es evidente que las APT (amenazas persistentes avanzadas) están consiguiendo vulnerar las capas exteriores.

A medida que el campo de batalla de la ciberseguridad se vuelve más sofisticado en cuanto a estrategias y armamento tanto ofensivo como defensivo, somos plenamente conscientes de que la madurez de la seguridad de nuestros clientes nunca está al 100% y el proceso es de aprendizaje continuo, adaptación y adopción de las herramientas y procesos más eficaces para ayudar a los clientes a mantener seguros sus datos, sus operaciones comerciales y su reputación. Y la sopa de letras en la que nadamos es sólo una parte del trato.

Si ha llegado el momento de evaluar su madurez en materia de seguridad en las tres dimensiones de visibilidad, fidelidad y automatización, póngase en contacto con nosotros a través del siguiente formulario.